Криптография в криптовалютах

ТОП-3 трейдеры

Лучшие трейдеры на основании оценок пользователей

Криптографию многие считают основой блокчейн-технологий и всех криптовалют, однако на самом деле мы пользуемся ею ежедневно. Принципы криптографии применяются во многих современных приложениях и незаменимы для защиты персональной информации.

Краткая история развития криптографии

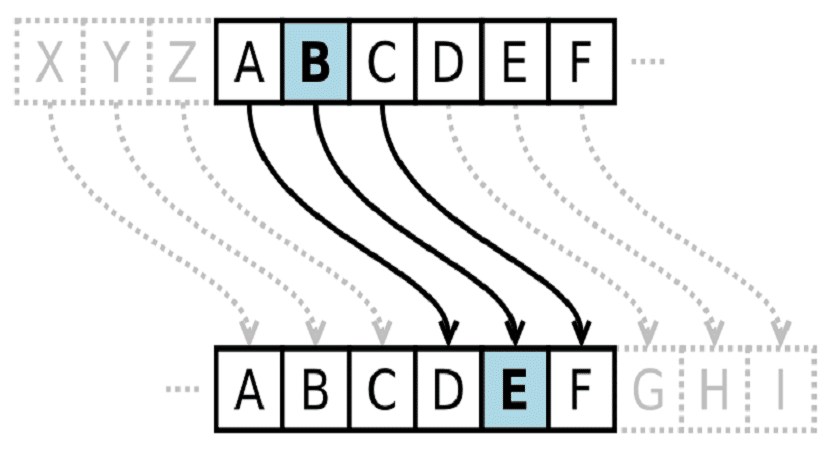

Криптографией называется наука для изучения способов обеспечения конфиденциальности. Это одна из давних наук, история которой составляет несколько тысячелетий. Само название «криптография» появилось от двух слов из Древней Греции – крипто (скрытый) и графо (пишу). Для новичков в мире криптовалют принцип работы криптографии объясняется на примере шифра Цезаря. В нем каждый символ заменяется на тот, который расположен тремя знаками ранее.

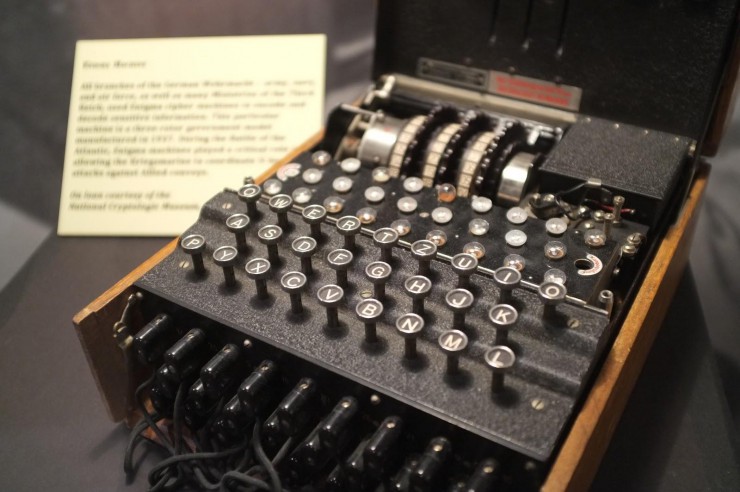

Первые примеры криптографических записей были моно-алфавитными. Появились они в 3 веке до нашей эры и представляли собой записи с измененным текстом методом замены знаков. С 9 столетия применяли полиалфавитные шифры, а с середины 20 века появились электромеханические устройства, но полиграфические не утратили актуальности.

До 1975 года криптографией назывался шифровальный метод, в основе которого был секретный ключ для предоставления доступа к расшифровке информации. Позже наступил период современного развития. Начали появляться криптографические методы с открытыми ключами, передаваемыми по открытым каналам и использования для проверки информации.

Прикладная современная криптография – это наука, которая появилась благодаря сочетанию информатики и математики. Смежная наука получила название криптоанализ. Они между собой тесно связаны, но в последнем случае изучаются методы расшифровки зашифрованной информации.

Когда произошла модификация и появились открытые ключи, криптографию начали использовать чаще и шире. Например, ее начали применять частные лица и коммерческие организации. В 2009 году на базе криптографии запустил первую цифровую монету Bitcoin. До тех пор ее считали прерогативой государственных органов.

Основы криптографии

Кратко описанный выше шифр Цезаря является одним из простых вариантов зашифровки сообщений. Он полезен для понимания принципов функционирования криптографии. Также он называется шифром сдвига, так как позволяет заменить исходные буквы другими. Находятся они в определенном месте относительно первичной буквы из алфавита.

Прибыльные проекты прошедшие проверку редакции сайта

Разумеется, в реальности криптографические методы используются несколько иначе, а точнее принцип такой же, но все гораздо сложнее. Есть сообщение, секретное для всех, за исключением заинтересованных лиц, а также имеется процесс шифрования, о котором знают только отправитель и получатель. Состоит каждый такой процесс из двух составляющих:

- Шифр. Представляет собой набор правил, используемых для шифрования информации (ее кодирования). К примеру, сдвиг на определенное число символов в шифре Цезаря. Шифр не всегда засекречен, так как прочесть сообщение можно только с ключом.

- Ключ – это значение, которое описывает использование набора ключей. Для шифрования Цезаря это число букв для сдвига по алфавиту – к примеру -2 или +3. По сути ключ нужен для дешифровки.

Соответственно, многие люди могут получать доступ к определенному шифру, однако только с ключом его можно будет разгадать. Процедура передачи зашифрованного сообщения выглядит так:

- Отправитель отсылает сообщение получателю, которое не должен никто другой прочитать.

- Отправитель применяет ключ, преобразующий текст в шифр.

- Получатель принимает зашифрованное сообщение.

- Получатель пользуется тем же ключом, чтобы его расшифровать и прочитать.

Как совершенствовалась криптография?

Шифрование сообщение происходит для защиты содержимого. Получается, что всегда есть лица, заинтересованные в данных сведениях. Люди в любом случае добиваются успехов, находя способы расшифровки кодов. Соответственно, криптография адаптируется.

В современном виде криптография далека от банальной перестановки букв по алфавиту. Головоломки имеют невероятный уровень сложности, и их решение требует огромных вычислительных мощностей. Вместо простого смещения буквы подменяются числами, символами и проходят сотни или тысячи шагов.

Эра цифровых технологий способствует быстрому повышению сложности шифрования до невообразимых показателей. Компьютеры способствуют повышению вычислительной мощности, но мозг человека все еще является сложнейшей информационной системой. Когда дело касается вычислений, компьютеры с ними справляются быстрее за счет ускоренной обработки информации.

На данный момент сообщения шифруют и дешифруют при помощи сложнейших алгоритмов, создаваемых на базе сочетания разных технологий. При этом при любой степени сложности шифрования всегда будут находиться люди, умеющие взламывать шифры.

Взлом кода – как это происходит?

Если углубиться в детали, можно понять, что шифр Цезаря и ему подобные взламываются очень просто. Каждая буква способна принять лишь 25 значений, а для некоторых значений сообщение вообще бессмысленно. При помощи метода проб и ошибок сообщения такого типа расшифровываются без особого труда.

Взлом шифрования с использованием доступных вариацией называется брутфорсом в переводе с английского bruteforce – это грубая сила). Вариант взлома подразумевает подбор вероятных элементов, пока не будет найдено решение.

С ростом вычислительной мощности bruteforce превращается в реальную угрозу. Защититься от нее можно только путем повышения сложности шифра. Чем больше ключей, тем труднее будет использовать «грубую силу» для взлома.

Как было сказано выше, расшифровка сообщений постепенно усложняется, но ничего невозможного не существует. Каждый шифр имеет ряд правил, который можно проанализировать. Анализ – это тонкий метод дешифрования. Шифрование сегодня очень усложнено, поэтому частотный анализ может быть реализован при помощи мощных компьютеров. Метод основан на анализе повторяющихся событий с целью поиска ключа и использования скрытой информации.

Вернемся к описанному выше шифру Цезаря. Например, буква Е может использоваться чаще других в латинском алфавите (это статистика). Используя эти данные к зашифрованному сообщению, начинается поиск буквы, повторяющейся чаще других. Допустим, это буква Н. Исходя из этого получается, что для шифрования применен сдвиг на -3. Чем больше длина сообщения, тем проще его взломать методом частотного анализа.

Криптография и криптовалюты – какая связь?

Без криптографии блокчейн-технология не существовала бы вовсе. Криптовалютами сегодня интересуются многие, даже те, кто ими не торгует и не майнит. На нашем сайте есть вся информация, в том числе удобный калькулятор криптовалют, посмотреть и использовать который может каждый. Она нужна для защиты и достижения конфиденциальности персональной информации, обеспечения безопасности транзакций и надежной защиты хранилища в целом. Криптография нужна для многих целей при реализации криптопроектов, а именно:

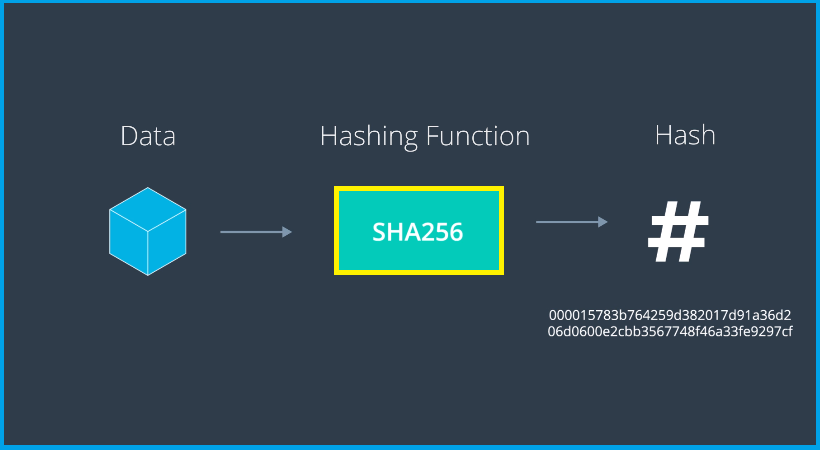

Хеш-функции

В блокчейне все они связаны друг с другом. Они обеспечивают защиту информации и исключают обратимость проведенных транзакций. Каждый новый блок имеет связь с хешем предшествующего блока, образованного из хеша предыдущего блока. Следовательно, каждый последующий блок содержит данные о предыдущих блоках, а это исключает возможность его изменения или замены.

Чтобы добавить в цепочку новый блок, сеть приходит к общему консенсусу и подбирает хеш для нового блока. Для этого вычислительная техника позволяет предложить много вариантов значения функции. Первый майнер который методом случайного подбора генерирует хеш, подходящий для комбинации с предшествующими данными, подписывает блок. Он добавляется в цепочку и содержит обновленную информацию.

Хеширование в блокчейне позволяет выразить все транзакции хешем одного блока. Технология почти исключает вероятность взлома системы. При добавлении каждого нового блока вся сеть становится все более защищенной к атакам хакеров.

Цифровые подписи

В блокчейне используют асимметричную технологию криптографии на базе публичных или приватных ключей. Первый является адресом хранения токенов, а второй выступает в качестве пароля, дающего доступ к нему. Закрытый ключ основывается на открытом, но вычислить его математически нереально.

Среди многочисленных схем криптографии на базе открытого ключа самой распространенной считается та, которая основана на эллиптических кривых. Также очень надежна схема на основе разложения множителей. В BTC задействуется первая схема эллиптических кривых: закрытый ключ весит 32 байта, а открытый 33 байта, и подпись – 70 байт.

Криптография с открытым ключом

Этот вид криптографии применяют в блокчейн-системах для транзакций. Для новичков криптографический принцип на базе открытых ключей объясняется на примере перевода. Предположим, отправитель отсылает 1 BTC/ ему нужно отправить транзакцию с указанием, откуда будет взята монета и куда отправится (публичный ключ получателя монеты).

Как только транзакция сформируется, отправитель подписывает ее секретным ключом. После этого узлами связи проверяется соответствие секретного ключа отправителя с открытым, с которым связана монета. При соблюдении всех условий (открытый и закрытый ключ связаны), монета ассоциируется с открытым ключом получателя монеты.

ТОП-3 трейдеры

Лучшие трейдеры на основании оценок пользователей